Mi Experiencia con la Certificación eCPPTv3

El objetivo de este blog es brindar apoyo a las personas que estén en progreso de obtener la certificación eCPPTv3.

El objetivo de este blog es brindar apoyo a las personas que estén en progreso de obtener la certificación eCPPTv3.

MD5 es un algoritmo criptográfico ampliamente utilizado, pero sus colisiones lo hacen vulnerable.

La seguridad de RSA radica en el problema de la factorización de dos números enteros.

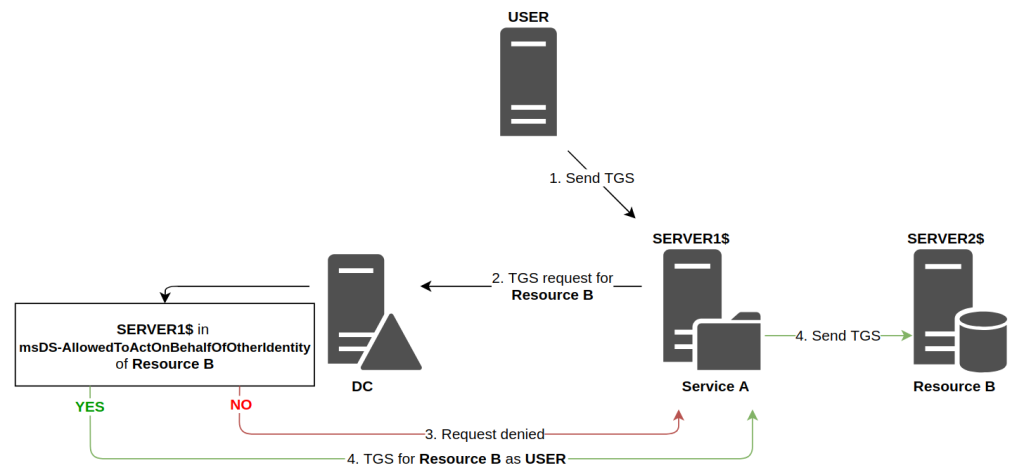

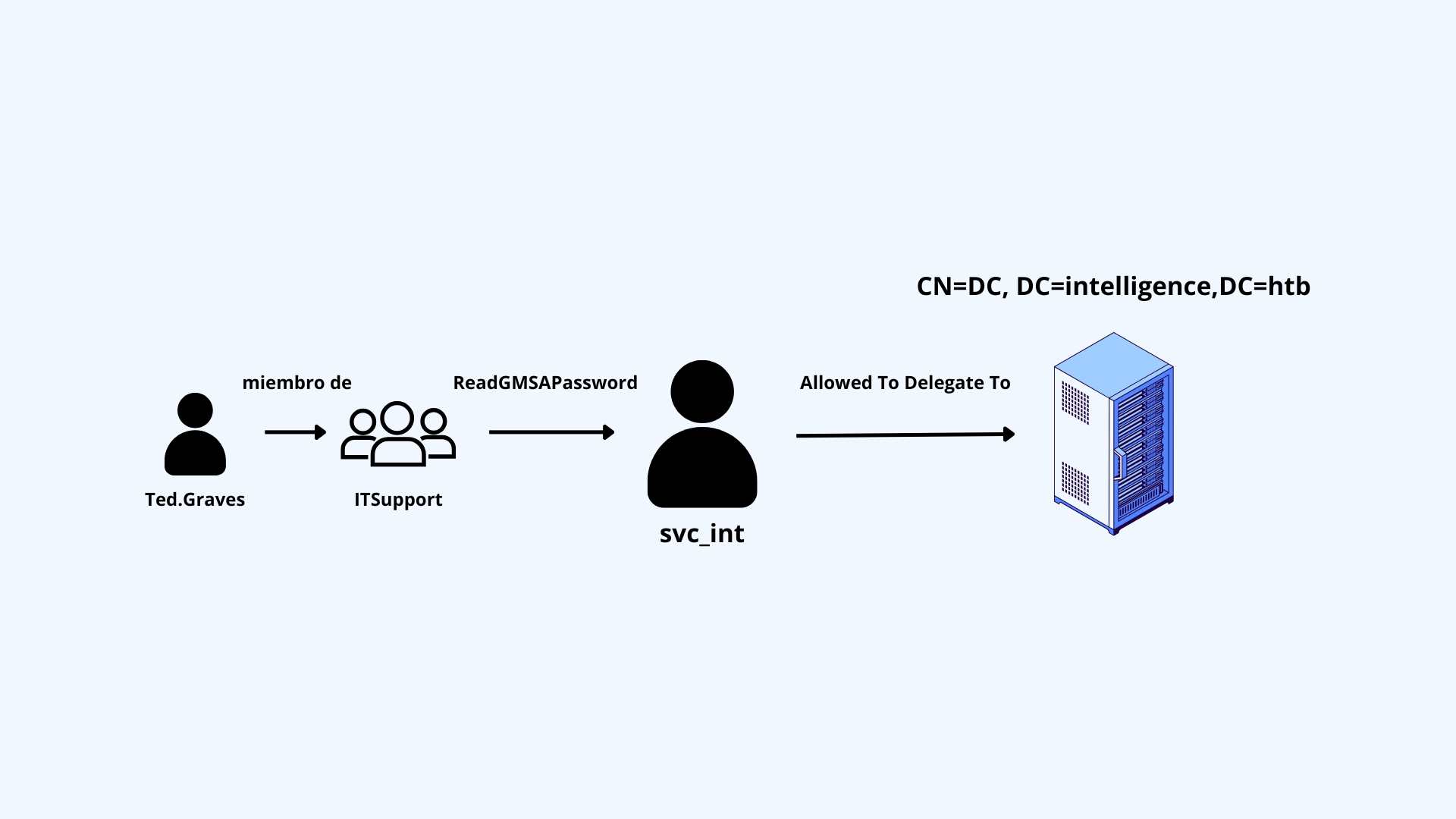

Realizaremos un Resource-Based Constrained Delegation abusando del servicio de AD CS.

El grupo DNSAdmins permite inyectar una DLL maliciosa que se ejecutará automáticamente al iniciar el servicio.

A través de protocolos como SNMP, IPv6 e ICMP estaremos exfiltrando información.

Se explicará que es el Buffer OverFlow, cómo se explota y cómo un atacante puede aprovecharlo para ejecutar comandos.

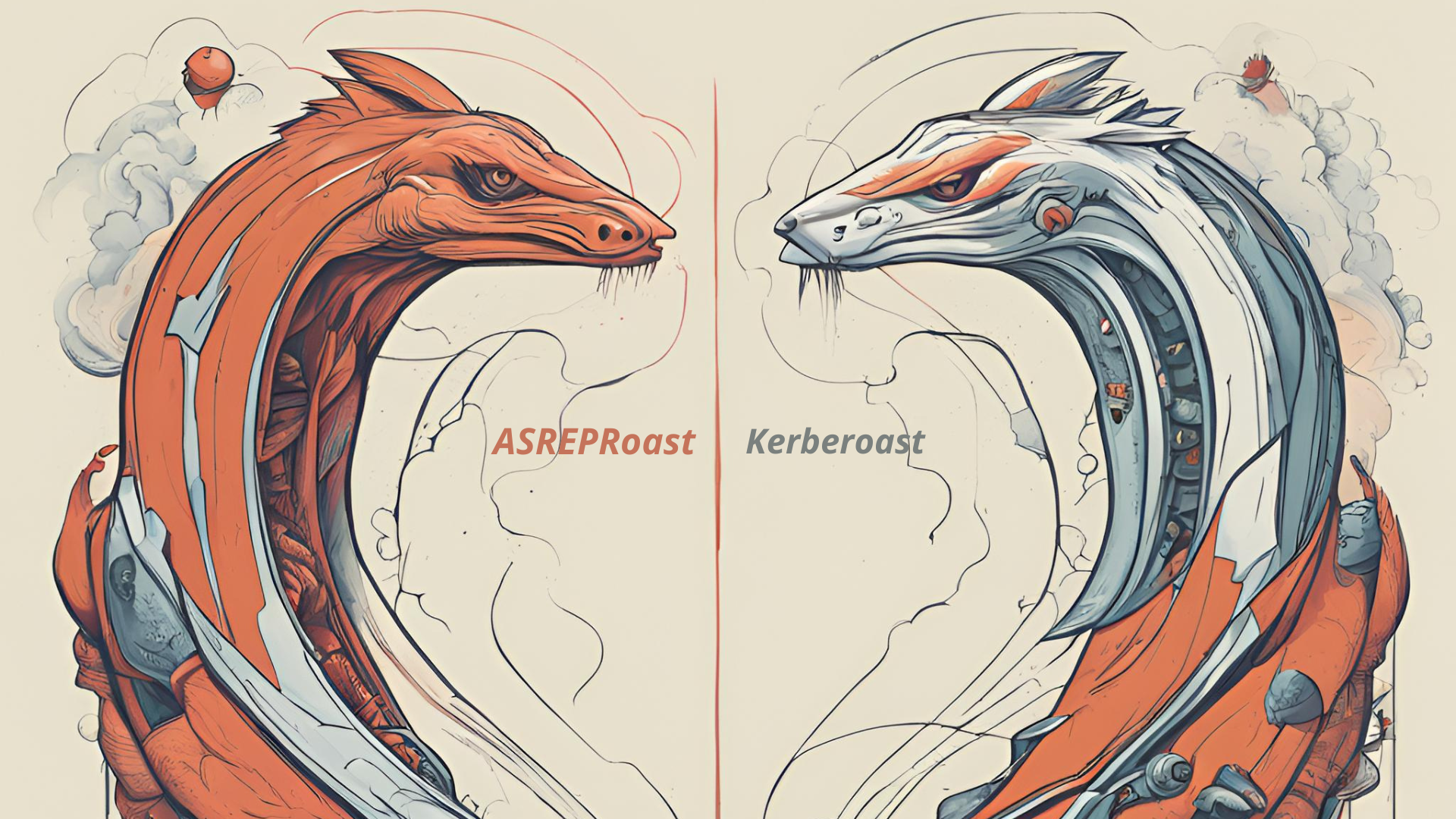

En este artículo se explicarán dos ataques muy comunes en entornos AD - ASRERoast Attack y Kerberoast Attack.

Abusando del permiso AllowedToDelegateTo para poder impersonar al usuario Administrator mediante un ticket ST.

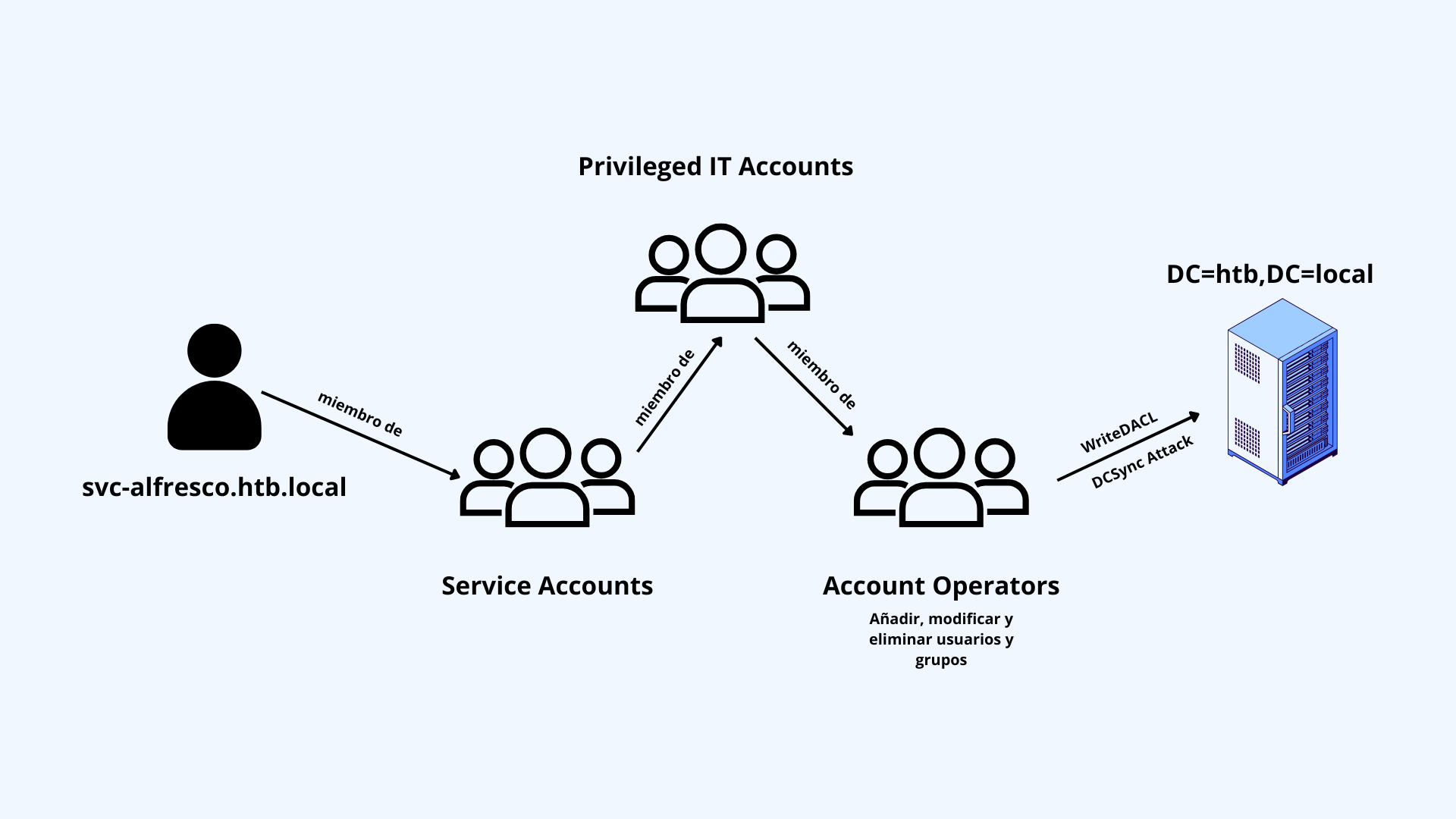

Abusando del grupo Account Operators para desencadenar en un DCSync Attack.